WordPress eklentisi olan Easy WP SMTP’deki günlğk hata ayıklama dosyasından doğru yeni bir güvenlik açığı tespit edildi.

Birkaç gün önce, “WP eCommerce” , NinTechNet tarafından bulunan kolayca yararlanılabilir ve tehlikeli güvenlik açığını yamalayan Easy WP SMTP WordPress eklentisi 1.4.3 sürümünü yayınladı.

Easy WP SMTP eklentisi sürüm 1.4.2 ve daha eski sürümlerin, hassas bilgi ifşası nedeniyle savunmasız olduğu anlaşılıyor. Bu eklentinin 500.000’den fazla aktif kullanıcısı olduğu biliniyor.

Güvenlik açığından yararlanmak için bazı adımlar olduğundan, güvenlik açığından etkilenen kurulumların gerçek sayısını belirlemek zor.

Güvenlik açığı: Kimliği doğrulanmamış yönetici parolası sıfırlama Düzeltildi: 1.4.3 Etkilenen site sayısı: 500.000+

Easy WP SMTP WordPress Eklentisindeki Güvenlik açığı

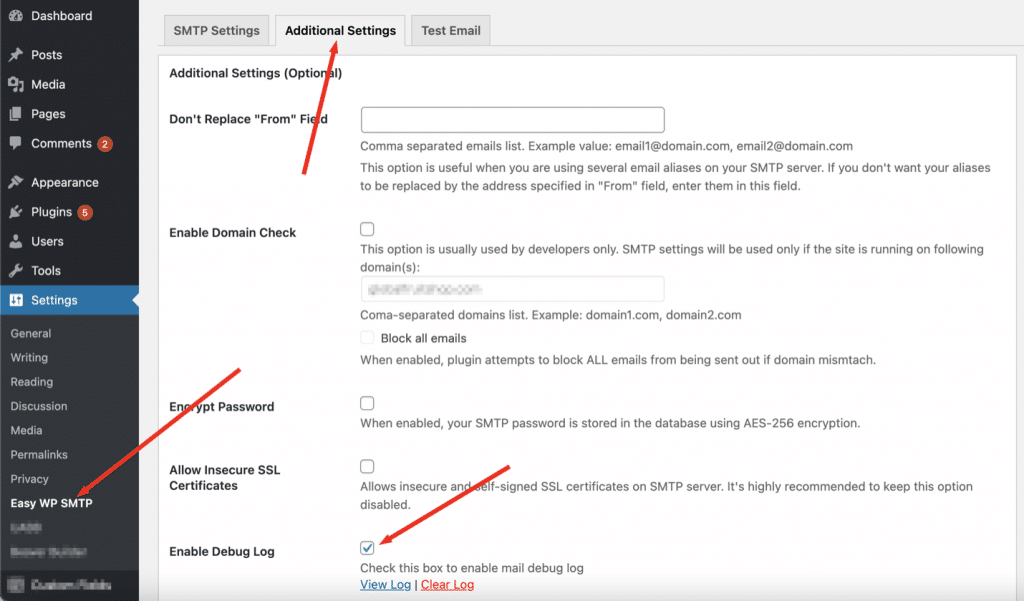

Öncelikle, Easy WP SMTP’nin bir hata ayıklama günlük seçeneği olduğunu belirtelim. Etkinleştirildiğinde, bu işlev WordPress e-postaları hakkındaki tüm bilgileri bir .txt dosyasına yazar ve ayrıca e-posta içeriğini düz metin biçiminde barındırır. Bu e-postaların içeriği bu durumda en önemli tehdittir.

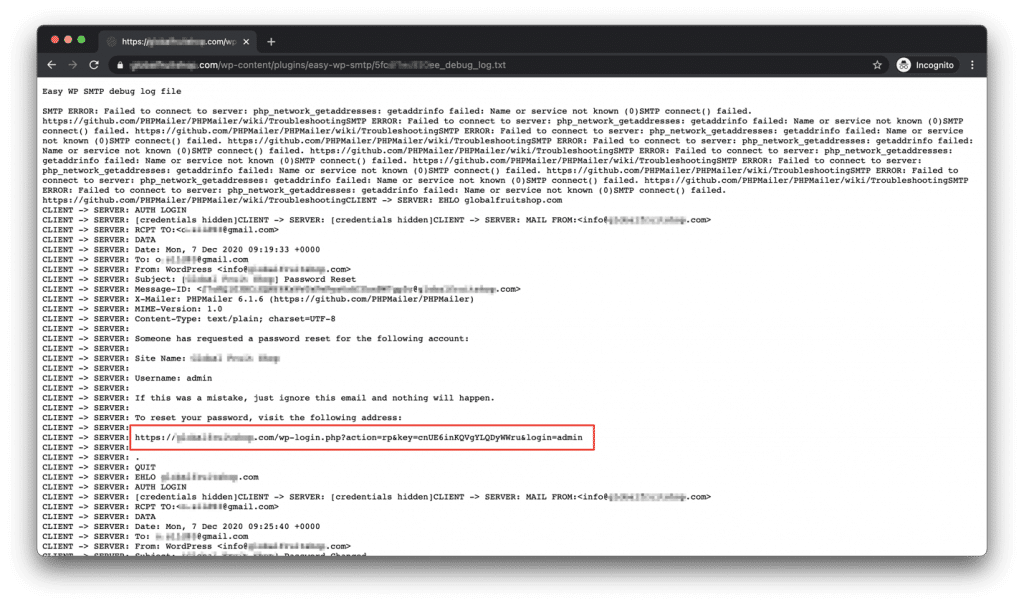

WordPress, şifre sıfırlama işlemi başlattığınızda geçici bir özel bağlantı içeren bir e-posta gönderir ve bağlantı, hesap için yeni bir şifre belirlemenizi sağlayan bir şifre sıfırlama formuna yönlendirir.

Bu yöntem, posta sistemi güvenli olduğu ve gerçek kullanıcı dışında hiç kimse bu e-postaları parola yenileme bağlantılarıyla alamadığı sürece güvenlidir. Bu durumun aksine Easy WP SMTP eklentisinin ana dizin içeriği için gerekli korumaya sahip olmadığı ortaya çıktı .

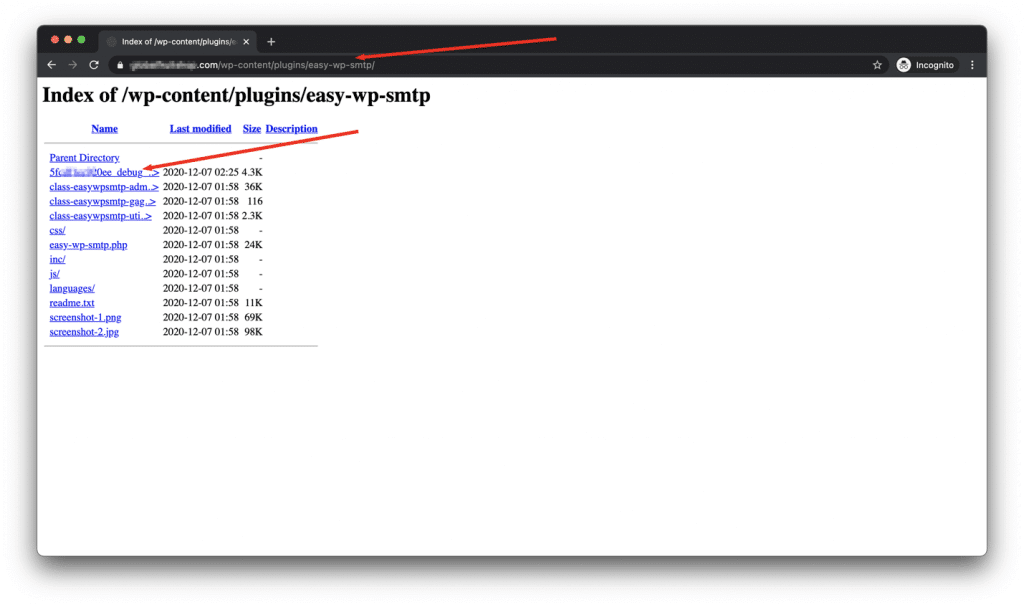

Easy WP SMTP eklentisinin başlangıçta herhangi bir index.html veya index.php dosyasını bu günlük dosyalarının depolandığı ana dizininde içermediği için açık oluştuğu farkedildi.

Yeterince güvenli bir yapılandırmaya sahip sunucularda barındırılan sitelerde ve dizin listelemeyi engelleyen diğer güvenlik önlemleri veya araçlarının bulunduğu sitelerde bu açık kendiliğinden kapandı. Ancak sunucu yapılandırması dizin listelemesine izin veriyorsa ve bunu engelleyecek başka etmenler yoksa, işte bu durum tüm sisteminizi tehlikeye atıyor olabilir.

Bu durumda, hassas bilgileri içeren günlük dosyası dahil tüm dosya ve dizinleri görebiliriz.

Bu açıktan faydalanmak için bir kaç adım vardır: günlük log kayıt işlevi aktif ise, dizine erişilebilir ve geriye kalan tek şey parolasını sıfırlamaya çalışacağımız kullanıcı adını veya e-postayı numaralandırmak veya tahmin etmektir.

Artık WordPress giriş formunu ziyaret edip “Şifrenizi mi kaybettiniz?” Seçeneğine basarak bir şifre sıfırlama süreci başlatabiliriz. şifresini sıfırlamak istediğimiz kullanıcının kullanıcı adını veya e-posta adresini girmemizi sağlayacak bağlantı log kayıtlarında gözükecektir.

Hemen ardından WordPress, bir şifre sıfırlama bağlantısı içeren e-postayı gönderecektir. Bu durum, herkesin şifre sıfırlama bağlantısını okuyabileceği ve şifreyi sıfırlamak için bağlantıyı kullanabileceği anlamına gelir . Saldırgan, herhangi bir ayrıcalığa sahip herhangi bir kullanıcının parolasını sıfırlayabilir. Güvenlik açığı, belirli bir kullanıcı adı veya kullanıcı rolü ile sınırlı değildir.

Gördüğünüz gibi, bu güvenlik açığından yararlanılması kolaydır. Herhangi bir özel bilgi gerektirmez, bu da bahsettiğimiz açığı daha tehlikeli hale getirir.

Çözüm

Eklentiyi, mevcut en son sürüme (1.4.3) güncelleyebilirsiniz, ancak yine de log işlevini açık tutmak istiyorsanız, dikkatli olmanızı öneririm.

Çoğu durumda, eklenti dizini Google ve muhtemelen diğer arama motorları tarafından indexlenmiş olabilir. Saldırgan SERP’lerden gerçek günlük dosyası adını alabilirse dizin listesinin kapatılması hassas veri sızıntılarını engellemez.

Bir saldırgan günlük dosyalarının tam yolunu biliyorsa, dizin listesi devre dışı bırakılmış olsa bile ona doğrudan erişebilir.

Sitede dizin listesi nasıl devre dışı bırakılır?

Dizin listeleme işlevi, web sunucusu yapılandırmasının bir parçasıdır. Sunucu yapılandırmanızın dizin listelemeye izin verdiğini fark ettiyseniz, ancak sunucu yapılandırmasını değiştirme haklarına sahip değilseniz, .htaccess dosyanıza küçük kod parçacıkları ekleyerek bazı parametreleri geçersiz kılabilirsiniz.

Dizin listesini devre dışı bırakmak için, aşağıdaki satırı web sitenizin kök (ana) dizininde bulunan .htaccess dosyanıza eklemelisiniz:

Options -Indexes

Zaman çizelgesi

06.12.2020 – https://profiles.wordpress.org/mathieg2/ 07.12.2020 – Eklenti 1.4.3 yaması aldı (dizine index.html eklendi)